Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en nuestras listas de correo.

Es usted nuestro

visitante número desde

el 12 de agosto de 1996

| El Back Orifice 2000, la nueva amenaza que ya está aquí | ||

|---|---|---|

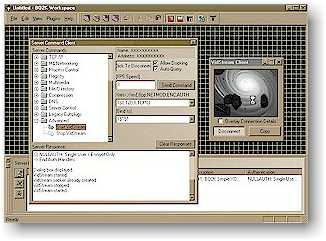

VSantivirus No. 88 - Año 3 - Lunes 12 de julio de 1999 El Back Orifice 2000, la nueva amenaza que ya está aquí BACK ORIFICE 2000, LA UNICA MANERA de CONTROLAR UNA RED de MICROSOFT. Con esta presentación, el Culto de la Vaca Muerta (cDc por sus siglas en inglés de "The Cult of The Dead Cow), lanzó este fin de semana (sábado) su nueva "herramienta" en la conferencia de hackers denominada "Defcon VII" en Las Vegas. Este lunes, AVP, NAI (McAfee), F-Prot y otros fabricantes de antivirus ya tenían disponible actualizaciones de sus productos para detectar y eliminar esta nueva creación de cDc (puede bajar estas actualizaciones de nuestro sitio). Pero, ¿porqué esta "herramienta" es peligrosa como para que se preocupan de ella los fabricantes de antivirus?. Cuando cDc lanzó en la "Defcon" del año pasado la primera versión de su "Back Orifice" (BO), expertos de seguridad en computadoras, lo consideraron inmediatamente no como una herramienta, sino como un malévolo caballo de Troya. Y realmente es un trojan porque afirma hacer algo beneficioso, cuando en realidad sirve para oscuros propósitos como el tomar el control de una computadora remota, sin el consentimiento de su dueño. Un portavoz de Microsoft afirmó que la compañía "lo ve como a un programa muy malévolo y destructivo". La propia Microsoft y los más importantes investigadores y empresas antivirus de todo el mundo, estuvieron trabajando estrechamente entre el sábado (fecha de lanzamiento del nuevo BO 2000 conocido también como BO2K), y el domingo, y como hemos dicho al principio, ya han dado su respuesta con las actualizaciones respectivas (pueden ser bajadas de nuestro sitio). Para muchos, la nueva versión del BO marcaría el tercer virus más importante liberado en lo que va del año. En marzo, el virus Melissa atacó a miles de usuarios y servidores de correo corporativo, propagándose a través del correo electrónico. En junio, el Worm.ExploreZip, también circulando a través del e-mail, se convirtió en una amenaza mayor, al tener la capacidad de borrar archivos de las computadoras infectadas. Todo esto, ha costado a las compañías y usuarios, millones de dólares por daños directos, mano de obra en reparaciones y tiempo fuera de servicio. Pero lo peor, es que los escritores de virus, están consiguiendo un grado de sofisticación cada vez más peligroso, y "herramientas" como el BO2K, ponen aún más oscuro este panorama. Back Orifice 2000, al igual que el Back Orifice anterior, permite ingresar a una computadora a través de una red (Internet por ejemplo), robar datos de esta computadora e incluso controlarla en forma remota, sin que se entere el usuario legítimo de esa PC. Aún hoy, a pesar de que todos los antivirus pueden reconocer al Back Orifice (y otras decenas de trojans más o menos similares), son miles las víctimas infectadas, y lo que es peor, muchas de ellas ignoran que lo están. Pero en el caso del BO2K, y a pesar de la rápida respuesta actual de las compañías de antivirus, existen otros temores. El Culto de la Vaca Muerta anunció que piensa liberar el código fuente del programa, lo que permitiría que cualquier hacker pueda lanzar versiones modificadas, las que eludirían o harían más difícil su detección. Algunas de estas compañías piensan, y con razón, que al proporcionar el código fuente, se está dando sin limitaciones una receta destructiva que permitiría atacar globalmente a todas las computadoras del mundo conectadas a una red como Internet, y que sin duda se avecina una nueva ola de nuevos y destructivos tipos de virus. BACK ORIFICE

2000 evolucionó de BACK ORIFICE (un juego de

palabras basado en la herramienta llamada

"Back Office" de Microsoft), y según

sus creadores pretende administrar una red de

computadoras bajo Windows, con la misma facilidad

que lo hacen los administradores de Unix desde

hace décadas. Pero el problema está cuando

"los administrados" lo ignoran.

Vea también:

"Cómo quitar manualmente

el Back Orifice 2000" |

||