|

|

Exploit.CVE-2006-1359. Explota vulnerabilidad en IE

|

| |

VSantivirus No. 2085 Año 10, sábado 25 de marzo de 2006

Exploit.CVE-2006-1359. Explota vulnerabilidad en IE

http://www.vsantivirus.com/exploit-cve-2006-1359.htm

Nombre: Exploit.CVE-2006-1359

Nombre NOD32: JS/Exploit.CVE-2006-1359

Tipo: Caballo de Troya

Alias: Exploit.CVE-2006-1359, Exploit.IECrashJS.G, Exploit.JS.CVE-2006-1359.c, Hacktool.IE.Exploit, JS.Exploit.F, JS/CreateTextRange.A!exploit, JS/Exploit.CVE-2006-1359, JS/Exploit-BO.gen

Fecha: 24/mar/06

Plataforma: Windows 32-bit

Tamaño: variable

Referencia: CVE-2006-1359

Se trata de la detección genérica de código capaz de explotar la vulnerabilidad en Internet Explorer 6 y 7 beta 2, que permite a atacantes remotos la ejecución remota de código a partir de un desbordamiento de búfer ocasionado por un error en el manejo de un puntero de memoria, durante el proceso del método "createTextRange()" aplicado al control de un botón de opciones (radio button).

El método createTextRange permite cambiar u obtener un texto en un elemento HTML (por ejemplo, mostrar un texto cuando el ratón se desliza sobre algún elemento de una página).

Esto puede ser explotado por un sitio malintencionado, para corromper la memoria de tal modo que el flujo del programa sea redireccionado. En un ataque exitoso, esto podría provocar una denegación de servicio (o sea el fallo del programa) y la ejecución arbitraria de código.

NOTA: Se entiende por "radio button", a un selector de opciones que permite elegir una, y sólo una opción entre varias ofrecidas al usuario.

La vulnerabilidad ha sido confirmada en un sistema totalmente actualizado con Internet Explorer 6.0 y Microsoft Windows XP SP2.

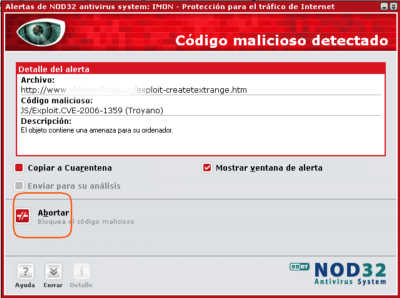

Cuando NOD32 detecta este exploit, por ejemplo al visitar una página web maliciosa, solo es necesario hacer clic en el botón "ABORTAR" para interrumpir la descarga del código, y en ocasiones ELIMINAR cualquier otra aparición del mismo en archivos temporales (ver "Cómo borrar archivos temporales",

http://www.vsantivirus.com/faq-borrar-temporales.htm)

Más información:

NOTA 12/04/06: Microsoft publicó el

parche para esta vulnerabilidad. Más información: "MS06-013 Actualización acumulativa para IE (912812)"

http://www.vsantivirus.com/vulms06-013.htm

Aumenta el peligro con vulnerabilidad CVE-2006-1359

http://www.vsantivirus.com/jl-260306.htm

Alerta amarilla por exploit a vulnerabilidad en IE

http://www.vsantivirus.com/jl-240306.htm

Ejecución de código en IE con "createTextRange"

http://www.vsantivirus.com/vul-ie-createtextrange-220306.htm

Referencias:

Vulnerability Summary CVE-2006-1359

http://nvd.nist.gov/nvd.cfm?cvename=CVE-2006-1359

CVE-2006-1359

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2006-1359

BUGTRAQ:20060322 IE crash

http://www.securityfocus.com/archive/1/428441

Microsoft Internet Explorer (mshtml.dll) Remote Code Execution

http://www.computerterrorism.com/research/ct22-03-2006

Vulnerability Note VU#876678

Microsoft Internet Explorer createTextRange() vulnerability

http://www.kb.cert.org/vuls/id/876678

Microsoft Internet Explorer CreateTextRange Remote Code Execution Vulnerability

http://www.securityfocus.com/bid/17196

Advisory ID : FrSIRT/ADV-2006-1050

Microsoft Internet Explorer "createTextRang" Remote Code Execution Vulnerability

http://www.frsirt.com/english/advisories/2006/1050

Secunia Advisory: SA18680

Microsoft Internet Explorer "createTextRange()" Code Execution

http://secunia.com/advisories/18680/

New publicly disclosed vulnerability in Internet Explorer

http://blogs.technet.com/msrc/archive/2006/03/22/422849.aspx

Microsoft Security Advisory (917077) - Vulnerability in the way HTML Objects Handle Unexpected Method Calls Could Allow Remote Code Execution

http://www.microsoft.com/technet/security/advisory/917077.mspx

[Última modificación:

12/04/06 04:45 -0300]

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

|

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()