Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en nuestras listas de correo.

Es usted nuestro

visitante número desde

el 12 de agosto de 1996

| ¿Qué es D.o.S (Negación de Servicio)? | ||

|---|---|---|

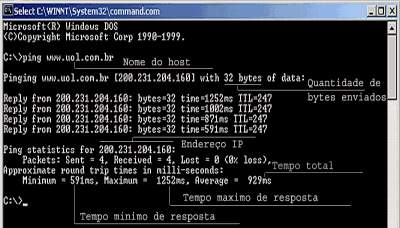

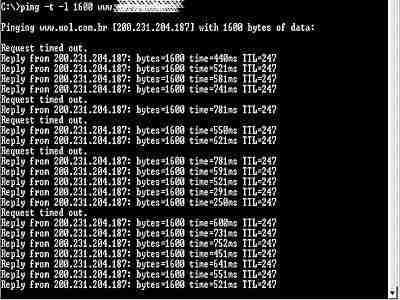

VSantivirus No. 422 - Año 5 - Lunes 3 de setiembre de 2001 ¿Qué es D.o.S (Negación de Servicio)? Por Estêvão Soares Custodio da Silva (estevaosoares@mackenzie.com.br) Artículo publicado originalmente en "InfoGuerra" (*) www.infoguerra.com.br/infonews/viewnews.cgi?newsid998448039,54764, Presenciamos actualmente un gran crecimiento de ataques del tipo DoS (Denial of Service), o sea Negación de Servicio. Es un ataque generalmente usado por "script kiddies" o crackers que no desean pasar mucho trabajo (o no poseen la habilidad suficiente para llevar a cabo un ataque más elaborado), para hacer caer su blanco. (Nota de traductor: el término se refiere a chicos sin experiencia, que usan herramientas fáciles, creadas por otros. También la diferencia entre hackers y crackers es importante. Los segundos son los que suelen "romper" las protecciones o hacer daño por el simple placer de hacerlo). El DoS consiste en enviar una cantidad de mensajes, a un blanco determinado, superior a la cantidad que este pueda soportar. Este tipo de ataque se hizo más conocido cuando algunos crackers (?) usaron el método para derrumbar sitios de gran porte como los de Yahoo y eBay, en febrero del año pasado. (NT: febrero de 2000). En la práctica, el programa más usado para realizar este trabajo sucio es el "ping", disponible en todas las distribuciones de Unix, Linux y en las versiones actuales de Windows. Como vimos en el artículo anterior (NT: ¿Qué es TCP/IP?), los mensajes son enviados a través de Internet por medio de paquetes (de bits). Lo que un ping hace, es simplemente enviar en forma constante una cantidad alta de paquetes a los efectos de sobrecargar su blanco, y así hacer caer sus servicios por falta de recursos. En esencia, el comando ping sería usado para verificar que una determinada computadora "estuviera viva", o sea, con una conexión activa a la red. El ping envía una pequeña cantidad de bytes (paquetes de 32 bytes), para comunicarse con otra computadora. Si la misma está activa, devolverá un mensaje avisando que los paquetes fueron recibidos con éxito. Vea este ejemplo de aplicación del ping en Windows:  Figura 1: Uso normal del ping Hasta aquí todo bien, el programa es muy útil. Haciendo un análisis, podemos ver que el host www.uol.com.br está funcionando correctamente. Fueron enviados 4 paquetes de 32 bytes, y todos ellos retornaron informando que el host está activo. Lo que los crackers hacen, es especificar el tamaño de los paquetes que serán enviados, y adicionar una instrucción para que esos paquetes sean enviados continuamente. Vea este otro ejemplo, solo que ahora con instrucciones maliciosas:  Figura 2: Ping usado con intenciones maliciosas Ciertamente, si usted intenta realizar este procedimiento en solitario, va a notar que nada grave acontecerá con su "blanco". Es exactamente en este punto que entran los famosos troyanos. Los troyanos son distribuidos en varias computadoras por la red, y estos programas, a una determinada hora (preestablecida o controlada por el cracker), ejecutan el comando ping, ya programado para enviar en forma constante, una cantidad grande de paquetes al mismo blanco (cómo fue visto en el segundo ejemplo). Considerando un troyano distribuido en cerca de 400 computadoras, todos ejecutando el programa ping, cada uno enviando paquetes de 1,600 bytes, sería lo correspondiente a recibir 625 Kb cada uno o dos segundos por un tiempo indefinido. Con certeza este proceso iría a causar una sobrecarga de datos que no sería asimilada por la capa TCP, causando la extinción temporaria del servicio, y dejando inactiva a aquella computadora. Esto causa perjuicios significativos tanto en empresas de pequeño como de mucho tráfico. Imagine un sitio de ventas en línea que quedara fuera del aire durante 2 o 3 días, el daño sería espantoso. Usted se puede estar preguntando: "¿y que puedo hacer yo para prevenir este tipo de ataque?". Bien, en verdad la respuesta no es tan sencilla como la pregunta. Digamos que usted tiene dos opciones. Una es esperar una acción de las autoridades competentes, la otra, más viable, es aumentar la seguridad de su servidor o computador personal. No es que las autoridades se vean completamente impotentes, sino que es extremadamente trabajoso dar con el verdadero autor del ataque, considerando que varias computadoras fueron involucradas en el proceso, sin estar conscientes (en este caso debido a la acción de troyanos propagados por la red). El esquema de rastreo (traceroute de los paquetes), y el estudio de los logs (NT: registros cronológicos), podría demorar muchos días, tal vez meses, y si el cracker es muy experimentado, será prácticamente imposible llegar a él. En un próximo artículo, usted sabrá como disminuir las chances de sufrir un ataque DoS. Hasta entonces. (*) Estêvão Soares Custodio da Silva es analista de sistemas de la Universidade Mackenzie, en São Paulo (Brasil). Traducción: VSAntivirus Primer capítulo de esta serie: ¿Qué es TCP/IP? Artículos relacionados: 02/set/01 - IRC/FinalBot. Troyano que convierte su PC en Zombie 25/jun/01 - IRC.Mimic. Tenga o no el mIRC, convierte su PC en Zombie 20/jun/01 - Troj/Backdoor-QN. Permite ataques "zombies" desde su PC 09/jun/01 - DoS.Storm.Worm. Ataques zombies contra Microsoft 15/feb/01 - Trojan.MircAbuser. Convierte a nuestro PC en un zombie 01/ene/01 - ¿Está seguro que su computadora no es un ZOMBIE?

(c) Video Soft - http://www.videosoft.net.uy |

||