VSantivirus No. 1212 Año 8, Sábado 1 de noviembre de 2003

W32/Mimail.C. Se propaga con el adjunto "PHOTOS.ZIP"

http://www.vsantivirus.com/mimail-c.htm

Nombre: W32/Mimail.C

Tipo: Gusano de Internet

Alias: Mimail.C, Win32/Mimail.C@mm, I-Worm.NetWatch, W32/Bics@mm, W32/Mimail-C, W32.Mimail.C@mm, WORM_MIMAIL_C, W32/Mimail.C, Worm/MiMail.C, I-Worm.Mimail.c, W32/Mimail.C@mm, Bics, I-Worm.WatchNet,

Win32.HLLM.Darkprof

Plataforma: Windows 32-bit

Tamaños: 12,958 bytes (ZIP), 12,832 bytes (EXE)

Fecha: 31/oct/03

Se han reportado múltiples infecciones con este gusano que se propaga muy rápidamente.

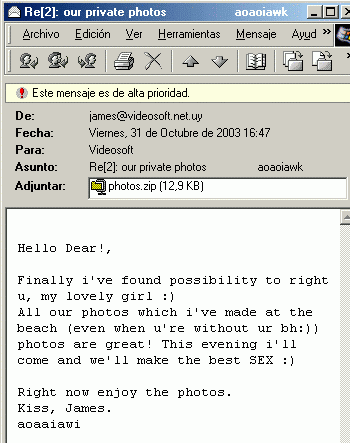

Se recibe en un mensaje marcado como de alta prioridad y con estas características:

De: james@[dominio del destinatario]

Para: [dirección del destinatario]

Asunto: Re[2]: our private photos

[xxxxxxxx]

Datos adjuntos: photos.zip (12,9 Kb)

Texto:

Hello Dear!

Finaly i've found possibility to right u,

my lovely girl :)

All our photos which i've made at the beach

(even when u're without ur bh:)) photos are great!

This evening i'll come and we'll make the best SEX :)

Right now enjoy the photos.

Kiss, James.

[xxxxxxxx]

Donde [xxxxxxxx] son caracteres al azar, por ejemplo:

dhhdhkuh

El adjunto (PHOTOS.ZIP) debe ser abierto por el usuario. Cuando lo hace aparece el siguiente ejecutable con doble extensión (para hacer creer es solo una foto):

photos.jpg.exe

La segunda extensión queda oculta en una instalación por defecto de Windows (ver en las referencias "Mostrar las extensiones verdaderas de los archivos").

Si se hace doble clic sobre él, se ejecuta el archivo y se produce la infección.

Se trata de un .EXE comprimido con la herramienta UPX.

Cuando se ejecuta, copia los siguientes archivos en el directorio de Windows:

c:\windows\netwatch.exe

c:\windows\eml.tmp

c:\windows\exe.tmp

c:\windows\zip.tmp

Donde NETWATCH.EXE es el gusano, y EML.TMP es la lista de direcciones electrónicas encontradas en la máquina infectada. EXE.TMP es el gusano en el archivo HTML y ZIP.TMP es el archivo ZIP conteniendo el gusano (utiliza el método de almacenamiento sin compresión).

NOTA: "C:\Windows" puede variar de acuerdo a la versión de Windows instalada (por defecto "C:\Windows" en Windows 9x/ME/XP o "C:\WinNT" en Windows NT/2000).

También agrega la siguiente entrada en el registro para autoejecutarse en cada reinicio:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

NetWatch32 = c:\windows\netwatch.exe

El gusano se registra a si mismo como un servicio en Windows 95, 98 y Me, quedando oculto en la

lista de tareas (CTRL+ALT+SUPR).

Busca las direcciones de correo a las que se enviará, en archivos de diferentes carpetas de la máquina infectada. Para ello examina todos los archivos que NO tengan las siguientes extensiones:

.avi

.bmp

.cab

.com

.dll

.exe

.gif

.jpg

.mp3

.mpg

.ocx

.pdf

.psd

.rar

.tif

.vxd

.wav

.zip

Para el envío de los mensajes, emplea su propio motor SMTP, por lo que no depende del programa de correo instalado.

El gusano intenta realizar un ataque de denegación de servicio a los siguientes sitios:

darkprofits.com

darkprofits.net

www.darkprofits.com

www.darkprofits.net

También examina las ventanas abiertas en el sistema, en busca de cualquier actividad relacionada con el sitio

http://www.e-gold.com, dedicado al manejo de transacciones comerciales en lingotes de oro. Si se detecta alguna aplicación relacionada, el gusano registra algunos datos específicos en el siguiente archivo:

c:\tmpe.tmp

Este archivo es enviado a cuatro direcciones de correo guardadas en forma encriptada en el código del propio gusano.

El mensaje creado por el gusano, contiene los siguientes encabezados X-headers:

X-Mailer: The Bat! (v1.62)

X-Priority: 1 (High)

Distribución de Mimail.C en variante del troyano Inor

Según F-Secure y Kaspersky Labs, Mimail.C fue también distribuido en una variante del troyano "Inor".

Dicha versión del "Inor", fue detectado en un mensaje con el siguiente texto:

This is the Postfix program at host prodigy.com

I'm sorry to have to inform you that the message returned

below could not be delivered to one or more destinations.

The message itself and all the other important information

are included into the attachment.

Dicho mensaje, contiene el siguiente archivo como datos adjuntos:

undelivered.hta

Este archivo contiene a su vez, un script VBS (el troyano Inor), que al ser abierto, libera y ejecuta el siguiente binario (que es el código del Mimail.C):

c:\mware.exe

Sugerencias para administradores

Una forma de proteger a los usuarios con correo corporativo, es crear un filtro antispam tipo "james@dominio.com". Esto solo funciona con cada dominio registrado. Es decir, los

usuarios con correo "usuario@dominio.com" ya no recibirían el gusano en

dicho dominio. Si bien no es una solución definitiva (hay usuarios que pueden recibirlos redireccionados de otras

direcciones), esto puede reducir significativamente la cantidad de mensajes infectados.

Herramienta para quitar el W32/Mimail de un sistema infectado

Symantec

Descargue la utilidad "FxMimail.exe" (188 Kb) y ejecútela en su sistema:

http://www.symantec.com/avcenter/FxMimail.exe

Copyright (C) Symantec 2003.

Funciona con todas las versiones conocidas de Mimail, aunque Symantec las identifica con otros nombres (Mimail.D la versión E

y H, Mimail.E la versión F y G, etc.).

Reparación manual

Antivirus

1. Actualice sus antivirus con las últimas definiciones

2. Ejecútelos en modo escaneo, revisando todos sus discos

3. Borre los archivos detectados como infectados

Borrado manual de los archivos creados por el gusano

Desde el Explorador de Windows, localice y borre los siguientes archivos:

c:\tmpe.tmp

c:\windows\netwatch.exe

c:\windows\eml.tmp

c:\windows\exe.tmp

c:\windows\zip.tmp

Pinche con el botón derecho sobre el icono de la "Papelera de reciclaje" en el escritorio, y seleccione "Vaciar la papelera de reciclaje".

Borre también los mensajes electrónicos similares al descripto antes.

Editar el registro

1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

2. En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

3. Pinche en la carpeta "Run" y en el panel de la derecha, bajo la columna "Nombre", busque y borre la siguiente entrada:

NetWatch32

4. Use "Registro", "Salir" para salir del editor y confirmar los cambios.

5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

Información adicional

Mostrar las extensiones verdaderas de los archivos

Para poder ver las extensiones verdaderas de los archivos y además visualizar aquellos con atributos de "Oculto", proceda así:

1. Ejecute el Explorador de Windows

2. Seleccione el menú 'Ver' (Windows 95/98/NT) o el menú 'Herramientas' (Windows Me/2000/XP), y pinche en 'Opciones' u 'Opciones de carpetas'.

3. Seleccione la lengüeta 'Ver'.

4. DESMARQUE la opción "Ocultar extensiones para los tipos de archivos conocidos" o similar.

5. En Windows 95/NT, MARQUE la opción "Mostrar todos los archivos y carpetas ocultos" o similar.

En Windows 98, bajo 'Archivos ocultos', MARQUE 'Mostrar todos los archivos'.

En Windows Me/2000/XP, en 'Archivos y carpetas ocultos', MARQUE 'Mostrar todos los archivos y carpetas ocultos' y DESMARQUE 'Ocultar archivos protegidos del sistema operativo'.

6. Pinche en 'Aplicar' y en 'Aceptar'.

Limpieza de virus en Windows Me y XP

Si el sistema operativo instalado es Windows Me o Windows XP, para poder eliminar correctamente este virus de su computadora, deberá deshabilitar antes de cualquier acción, la herramienta "Restaurar sistema" como se indica en estos artículos:

Limpieza de virus en Windows Me

http://www.vsantivirus.com/faq-winme.htm

Limpieza de virus en Windows XP

http://www.vsantivirus.com/faq-winxp.htm

Actualizaciones:

01/nov/03 - Sugerencias para administradores (filtros antispam)

01/nov/03 - Información sobre el sitio "E-gold.com"

02/nov/03 - Herramienta de limpieza de Symantec

03/nov/03 - Información sobre distribución en script VBS (Inor)

03/nov/03 - Alias: Win32.HLLM.Darkprof

03/nov/03 - Actualización herramienta de limpieza de Symantec

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()