| |

VSantivirus No. 438 - Año 5 - Miércoles 19 de setiembre 2001

Actualizado 21 de setiembre 2001

A fondo: NIMDA, el gusano que pone en peligro a Internet

Nombre: W32/Nimda-A

Tipo: Gusano de Internet

Alias: W32.Nimda.A@mm, Code Rainbow, Minda, Nimbda, Namid, TROJ_NIMDA.A

Fecha: 18/set/01

Tamaño: 57.344 bytes

Herramienta de

Symantec para limpiar un sistema infectado.

21/set/01 - Herramienta para remover el W32/Nimda.A.

El gusano "Nimda" (ADMIN, sigla de ADMINistrador, invertido), tiene la capacidad de propagarse a una velocidad pocas veces vistas en Internet. Se vale de cuatro formas diferentes para hacerlo.

1. Utiliza la misma vulnerabilidad en los servidores IIS de Microsoft, que usa el CodeRed y otros posteriores, para tomar el control de sus víctimas. Una vez en un servidor infectado, puede propagarse a otros servidores que tengan la misma vulnerabilidad, usando el comando tftp para enviar su código (en un archivo

ADMIN.DLL).

2. Puede propagarse a través del correo electrónico, distribuyéndose a todos los contactos de la libreta de direcciones y otros obtenidos del historial del navegador, en un mensaje con el virus en el archivo

README.EXE adjunto.

Hay informes de algunos mensajes enviados desde direcciones falsas, pero se supone que alguien, intencionalmente, modificó esas direcciones para hacer creer al destinatario en un remitente confiable. Se especula conque esto podría haber sido hecho intencionalmente para propagar el virus en sus comienzos.

Aunque no hay indicios que lo puedan corroborar, cierta información que hemos recabado podría indicar que los autores del gusano estarían relacionados con los atentados terroristas a los Estados Unidos. El código del virus menciona China, pero esto es algo intranscendente. El FBI mencionó el tema, pero en forma cauta. Hay que tener en cuenta además la especial situación que vive el país del norte.

3. Cuando un servidor Web está infectado, cada usuario que visita sus páginas puede descargar el gusano desde un supuesto archivo WAV (sonido), que en realidad se llama

README.EML. Bajo ciertas condiciones el Internet Explorer querrá ejecutar automáticamente el archivo del gusano, causando la infección de su computadora.

4. Se puede propagar a través de recursos compartidos en red, siempre que aquellos recursos sean accesibles sin contraseñas. Esto incluye a los usuarios domésticos que tienen habilitada la opción

"Compartir impresoras y archivos para redes".

Otra consecuencia de la acción de este gusano, es causar un gran enlentecimiento de las conexiones, debido al gran tráfico generado al escanear la red en busca de otros servidores IIS vulnerables, a los efectos de infectarlos.

El gusano está escrito en Microsoft Visual C++.

Las acciones en un servidor IIS (Windows NT/2000) son:

1. Descarga el archivo ADMIN.DLL, utilizando tftp, de un servidor previamente infectado.

2. Activa una cuenta como invitado (usuario GUEST) y se agrega al grupo local.

3. Comparte el recurso C$

4. Se copia a si mismo a las unidades C, D y E.

5. Se envía a si mismo utilizando SMTP a cualquier dirección de correo encontrada en el sistema infectado.

6. Genera el archivo README.EXE

7. Modifica los archivos con extensiones .HTM, .HTML y .ASP para incluir la rutina en javascript capaz de descargar el archivo

README.EXE a cada visitante a esas páginas (content-type

audio/x-wav). Los archivos que pueden ser modificados son:

index.html

index.htm

index.asp

readme.html

readme.htm

readme.asp

main.html

main.htm

main.asp

default.html

default.htm

default.asp

Si alguna de ellas es visitada por cualquier usuario, el código modificado por el virus dentro de estas páginas HTML logra que se abra automáticamente el archivo

README.EML (mensaje del Outlook Express con el archivo

README.EXE adjunto). README.EXE también se ejecutará automáticamente.

8. Copia los archivos SAMPLE.NWS, SAMPLE.EML, DESKTOP.EML,

DESKTOP.NWS, a cada directorio compartido. Todos ellos contienen el gusano en el archivo

README.EXE.

9. Escanea la red en busca de otros servidores vulnerables, a los efectos de infectarlos.

10. Por cada servidor encontrado, reitera los pasos anteriores.

En computadoras domésticas, corriendo Windows 95, 98, NT, 2000 y Me, el gusano realiza estas acciones:

1. El usuario recibe un archivo infectado (README.EXE) a través del correo electrónico, o visitando un sitio infectado.

2. En el caso de un mensaje infectado, si el usuario tiene una versión de Outlook u Outlook Express en la que no ha sido instalado el parche para la vulnerabilidad que explota el gusano, el adjunto se ejecuta automáticamente cuando el usuario abre el mensaje o lo visualiza en el panel de vista previa. No es necesario hacer doble clic sobre el archivo adjunto.

El adjunto es del tipo "audio/x-wav", con el nombre

README.EXE. El Internet Explorer interpreta que en realidad se trata de un archivo de audio (cuando no lo es), y eso ocasiona que sea "reproducido" en forma automática cuando se abre el mensaje.

El mensaje puede tener un asunto extremadamente largo, o ninguno.

En el interior del archivo se puede encontrar la siguiente cadena:

Concept Virus(CV) V.5, Copyright(C)2001 R.P.China

3. El usuario navega por un sitio infectado con un navegador sin el parche, y automáticamente el archivo

README.EXE es descargado y ejecutado en su máquina, sin necesidad de hacer clic en ningún enlace. Esto se produce por la misma causa mencionada en el punto anterior.

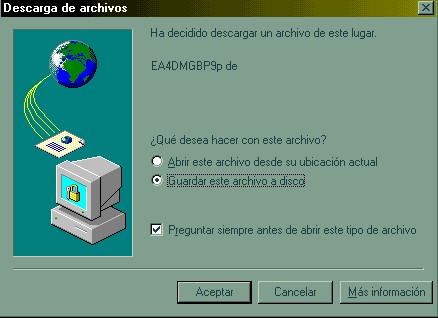

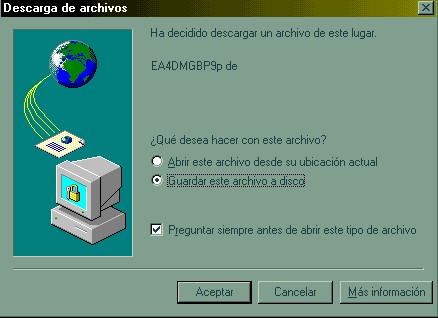

4. En un sistema con el parche respectivo, el usuario recibe el archivo README.EXE vía correo electrónico o al visitar una página infectada, y lo abre cuando Windows le pregunta para

hacerlo (tenga en cuenta que en todos los casos esta pantalla

que mostramos aquí, aparece sin que el usuario haya cliqueado

sobre ningún enlace):

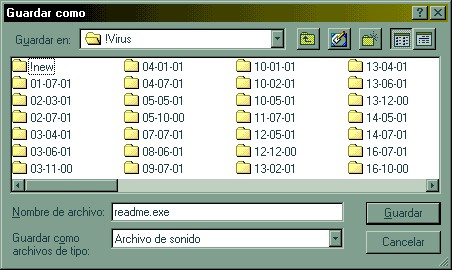

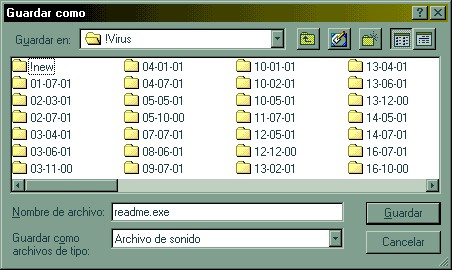

Si el usuario acepta la descarga, aparece

esta otra pantalla:

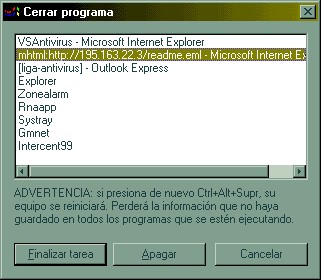

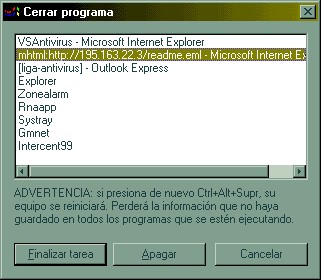

Luego de la descarga, puede quedar esta

tarea activa (mhtml:http:....readme.eml). Pulse

CTRL+ALT+SUPR, márquela y pulse en Finalizar tarea:

5. Una vez activo, el gusano se copia a si mismo a la carpeta

Windows\System con el nombre LOAD.EXE.

6. El gusano suplanta la librería RICHED20.DLL (esta librería deberá ser recuperada desde el CD de instalación luego de quitar el virus del sistema). Actúa entonces como una librería de enlace dinámica (DLL, Dinamically Link Library). Este DLL es utilizado por todas las aplicaciones que utilizan texto

RTF (Rich Text Format). El formato RTF se suele considerar seguro al suplantar el formato .DOC sin peligro de virus de macros. Con esta acción, el virus se ejecutará cada vez que el usuario quiera abrir un archivo .RTF.

También se copia en estas ubicaciones:

C:\WINDOWS\MMC.EXE

C:\WINDOWS\SYSTEM\LOAD.EXE

C:\WINDOWS\SYSTEM\RICHED20.DLL

También se crean copias en la carpeta de archivos temporales de Windows con nombres aleatorios con el patrón MEP*.TMP y MEP*.TMP.EXE, por ejemplo:

mep1A3.TMP.exe

mepE001.TMP.exe

mep01E1.TMP

Los archivos .EXE y RICHED20.DLL tienen atributos de ocultos (+H) y de sistema (+S), lo que hace que no puedan ser vistos dependiendo de la configuración de Windows.

7. Modifica la sección [boot] del archivo SYSTEM.INI:

[boot]

shell=explorer.exe load.exe -dontrunold

Esto hace que el gusano se active cada vez que Windows se reinicia. Es necesario volver el contenido de esta línea al estado como se indica a continuación, luego de la limpieza del sistema con un antivirus:

[boot]

shell=explorer.exe

8. Se envía masivamente vía SMTP a todas las direcciones de correo encontradas en el sistema infectado. Eso incluye libretas de direcciones, y archivos en el caché del Explorer.

También intenta propagarse utilizando el mismo exploit del CodeBlue, la "variante" más reciente del CodeRed, aprovechándose de una conocida vulnerabilidad descubierta en octubre del 2000 (la llamada "Web server folder traversal vulnerability"), que permite que un archivo cualquiera pueda ejecutarse antes que otro cualquiera del sistema, siempre que esté en el directorio raiz. Existe un parche.

Como vemos, el gusano Nimda se aprovecha de numerosas vulnerabilidades, aunque todas conocidas.

Para prevenir la infección, los administradores de servidores IIS que no lo han hecho, deben descargar e instalar el mismo parche que se requería para evitar la acción del CodeRed.

Microsoft Security Bulletin (MS01-044)

www.microsoft.com/technet/security/bulletin/MS01-044.asp

VSantivirus No. 407 - Año 5 - Domingo 19 de agosto de 2001

Cinco nuevas fallas en IIS (MS01-044)

Los usuarios de Internet Explorer 5.01 y 5.50 que no lo han hecho aún, deben bajar e instalar el parche que corrige la vulnerabilidad "Incorrect MIME Header Can Cause IE to Execute E-mail Attachment", realizada el 25 de mayo de 2001. Esta vulnerabilidad permite la ejecución de un archivo adjunto por el simple hecho de leer el mensaje:

Microsoft Security Bulletin (MS01-020)

www.microsoft.com/technet/security/bulletin/MS01-020.asp

Este artículo le ayudará a definir los parches correctos:

VSantivirus No. 271 - Año 5 - Jueves 5 de abril de 2001

Crónica de una vulnerabilidad anunciada

Se recomienda configurar el Outlook y Outlook Express de la forma que se indica en este artículo:

VSantivirus No. 366 - Año 5 - Lunes 9 de julio de 2001

Consejos: Outlook y Outlook Express más seguros

Los usuarios de Internet Explorer 6.0 no requieren parches.

Nota: Si se actualiza a la versión más nueva del explorador no es necesario el parche. Puede bajar el Internet Explorer 6, desde el

link

en nuestra página.

Desde allí, bajará el instalador de la versión en español

("ie6setup.exe", de 500Kb aprox.). Ejecútelo luego en su PC, SIN DESCONECTARSE de Internet, y la instalación lo irá guiando.

Es importante tener en cuenta que un sistema sin el parche mencionado, es capaz de ejecutar automáticamente los archivos .EML si el Internet Explorer tiene habilitada la opción Permitir la existencia de contenido Web en las carpetas.

Para evitar ello, seleccione Inicio, Configuración, Opciones de carpetas, y marque la opción Utilizar carpetas clásicas de Windows, en lugar de Permitir la existencia de contenido Web en las carpetas.

Para limpiar un sistema infectado, primero finalice el proceso actual del gusano, pulsando CTRL+ALT+SUPR y marcando y finalizando cualquier tarea con este formato:

me******tmp

Luego ejecute un antivirus actualizado, y modifique el archivo

SYSTEM.INI como indicábamos anteriormente.

Herramienta de Symantec para limpiar un

sistema infectado

21/set/01 - Herramienta para remover el W32/Nimda.A.

Cómo extraer RICHED20.DLL de los discos de instalación

Windows 98 y Windows Me, incluyen herramientas para recuperar los archivos borrados. Para esto, es necesario tener a mano el CD de Windows 98 o Me, o los archivos de instalación (los .CAB) copiados en su disco duro. Luego siga estos pasos:

* Windows 98

1. Desde Inicio, Ejecutar, escriba SFC y pulse Enter.

2. Marque "Extraer un archivo del disco de instalación"

3. En la ventana "Especifique el archivo del sistema que desea restaurar", escriba:

RICHED20.DLL

4. Pinche en "Iniciar".

5. En "Restaurar de" escriba el camino completo a los archivos de instalación de Windows (en el CD, generalmente es D:\WIN98, si la unidad de CD fuera la D:, de lo contrario busque su ubicación en el disco duro, donde se suelen copiar antes de una instalación).

6. En "Guardar archivo en" asegúrese de tener "C:\WINDOWS\SYSTEM" (sin las comillas).

7. Pinche en "Aceptar".

8. Confirme la carpeta para copias de seguridad y pinche nuevamente en "Aceptar" (si no existe, tal vez se genere ahora esta carpeta, generalmente: "C:\WINDOWS\Helpdesk\SFC").

* Windows Me

1. Desde Inicio, Ejecutar, escriba MSCONFIG y pulse Enter.

2. Pinche en el botón "Extraer archivo"

3. En "Especifique el nombre del archivo que desea restaurar" escriba:

RICHED20.DLL

4. Pinche en "Iniciar".

5. En "Restaurar de" escriba el camino completo a los archivos de instalación de Windows (en el CD, generalmente es D:\WIN9X, si la unidad de CD fuera la D:, de lo contrario busque su ubicación en el disco duro, donde se suelen copiar antes de una instalación).

6. En "Guardar archivo en" asegúrese de tener "C:\WINDOWS\SYSTEM" (sin las comillas).

7. Pinche en "Aceptar".

8. Confirme la carpeta para copias de seguridad y pinche nuevamente en "Aceptar" (si no existe, tal vez se genere ahora esta carpeta, generalmente: "C:\WINDOWS\MSConfigs\Backups").

Todos los antivirus conocidos reconocen actualmente este virus.

(c) Video Soft - http://www.videosoft.net.uy

|

|

desde

el 12 de agosto de 1996