| |

VSantivirus No. 1132 Año 7, Miércoles 13 de agosto de 2003

Lo que debería saber sobre la vulnerabilidad RPC/DCOM

http://www.vsantivirus.com/vul-rpc-dcom.htm

Por Jose Luis Lopez

videosoft@videosoft.net.uy

Microsoft publicó en julio, un boletín de seguridad sobre una vulnerabilidad provocada por el desbordamiento de búfer en el protocolo RPC (boletín MS03-026). Sin embargo, parecen existir no una, sino dos fallas.

La primera, es la que Microsoft describía en el mencionado boletín como capaz de permitir a un atacante remoto la ejecución de código, lo que en las últimas horas ha sido ampliamente demostrado con la aparición del

Lovsan.A, que aunque no se trata del primero que se aprovecha del agujero, está claro que ha sido el más notorio.

La nueva falla en cambio, sería capaz de permitir un ataque de denegación de servicio, y poco se sabe de ella, salvo un misterioso boletín de seguridad

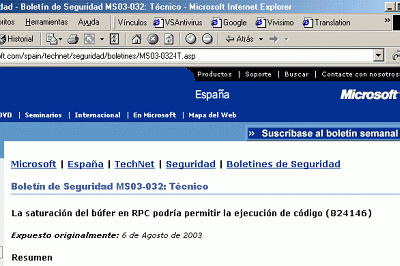

MS03-032 que solo ha sido publicado por Microsoft España, sin enlaces a ningún parche (existe otro sobre tres fallas del Internet Explorer, en las mismas condiciones).

Nota: El enlace a dicho boletín (MS03-032) ha sido eliminado del servidor de MS, 24 horas

después de la publicación de nuestro artículo. Solo queda como muestra la siguiente captura de dicha página.

Sin embargo, varios de los gusanos y troyanos que se han estado detectando desde que se anunció la falla original, se basan en exploits que en algunos casos parecen haber estado

experimentando con esta segunda vulnerabilidad.

Es casi seguro que las cosas en las tiendas de Microsoft no estén nada tranquilas. Además de la amenaza de ataques de denegación de servicio a uno de sus propios sitios provocados por el Lovsan a partir del 16 de agosto, aparece el extraño hecho de que este parche misterioso no se haya publicado aún en forma oficial.

Por lo pronto, lo cierto es que una vulnerabilidad en el protocolo RPC, fue la que permitió la propagación del gusano W32/Lovsan.A, que en menos de 12 horas se convirtió prácticamente, según opinan algunos analistas, en el gusano más difundido de la historia.

Hay reportes de una increíble cantidad de usuarios infectados. Podría decirse que jamás ha existido algo similar, sin temor a caer en la exageración.

Recordemos que los parches respectivos que teóricamente podrían haber evitado esta infección, fueron publicados en el boletín MS03-026 en julio de 2003. ¿Hay posibilidades que dicho parche no sirva para protegernos de un gusano como el Lovsan?. Aunque existieron comentarios que parecían indicar que la difusión del gusano ocurrió a pesar del parche (cosa que no hemos comprobado), existe una pequeña posibilidad que la segunda falla detectada, tenga que ver algo con los últimos reportes.

RPC (Remote Procedure Call o Llamada de Procedimiento Remoto), es un protocolo utilizado por Windows para permitir que un programa que se ejecuta en un equipo, pueda acceder a los servicios de otro equipo conectado en red.

Como vimos, al momento actual parecen existir por lo menos dos vulnerabilidades relacionadas en concreto, con el intercambio de mensajes entre procesos que se realiza sobre protocolos TCP/IP al utilizarse RPC.

Una de estas fallas es la que permite la ejecución arbitraria de código, y es la "conocida". La otra, podría provocar el bloqueo del sistema (ataque de denegación de servicio), y el boletín que la anuncia no está disponible más que en un escondido rincón de Microsoft España

(pero accesible desde un navegador), y no es oficial al momento de publicar esto.

Ambas fallas ocurren porque no se controla el formato de los mensajes que mencionamos antes, si estos no cumplen el estándar predefinido. En concreto, afectan la interface DCOM con RPC, que controla las solicitudes de activación de objetos de DCOM que las máquinas clientes envían al servidor.

DCOM (Distributed Component Object Model o Modelo de Objeto Componente Distribuido) es un protocolo que nos muestra un conjunto de interfaces que permiten a los clientes y servidores comunicarse entre sí. Los objetos de programa de un cliente pueden solicitar los servicios de objetos de programas servidores, en otras computadoras dentro de una red. Solo es necesario que todos se estén ejecutando en Windows 9x (95, 98 y Me) o NT (NT, 2000 y XP).

Usando una interface DCOM, un programa puede iniciar una Llamada de Procedimiento Remoto (Remote Procedure Call o RPC) a un objeto de otro programa especializado, que proporciona el procesamiento necesario y devuelve el resultado.

DCOM emplea a su vez protocolos TCP/IP y HTTP, y está incluido en las versiones posteriores a Windows 98 y NT. DCOM escucha en el puerto 135 de TCP/UDP y en los puertos 139, 445 y 593 de TCP.

Un atacante puede aprovecharse de una de las fallas para ejecutar código con privilegios de zona local en el sistema afectado. Esto significa la posibilidad de instalar programas, ver, cambiar o suprimir datos, o crear nuevas cuentas con privilegios completos. Por esta razón, cualquier acceso a una computadora que se aproveche de esta vulnerabilidad (como ocurre con el gusano Lovsan entre otros), significa un grave riesgo para la seguridad.

Al respecto, y contrariamente a los que muchos usuarios prefieren suponer, nuestra recomendación luego de una intrusión de este tipo, es proceder a una instalación desde

cero y totalmente limpia, del sistema operativo. Es la única forma de asegurarnos de no ser afectados por cualquier modificación o instalación de programas o códigos no esperados en nuestro sistema.

Para aprovecharse de estas fallas, se deben enviar mensajes del tipo ya mencionado, modificados en forma maliciosa, a computadoras vulnerables, utilizando un puerto TCP/UDP afectado.

Veamos algo interesante. Según el mencionado boletín técnico de Microsoft, para aprovechar estas vulnerabilidades, el atacante debería contar con los conocimientos necesarios para enviar una solicitud especialmente diseñada a uno de los puertos afectados en la máquina remota.

El boletín especifica que en los entornos conectados a una Intranet, este puerto suele estar accesible, pero en las máquinas conectadas a Internet, los puertos están normalmente bloqueados por un servidor de seguridad (cortafuegos).

Sin embargo, el hecho de la tremenda propagación del Lovsan, demuestra que son muchos (demasiados), los usuarios que hacen caso omiso de esta precaución.

En el caso concreto de Windows XP, el cortafuegos incorporado se activa por defecto cuando se instala una conexión a Internet usando el asistente de conexión. Sin embargo, muchos lo deshabilitan cuando no pueden conectarse a determinados servicios, o por no poder compartir archivos con aplicaciones como las conocidas P2P (Peer-To-Peer).

El simple hecho de tener deshabilitado este cortafuegos (y no usar ningún otro como sustituto), es sin dudas la principal causa de la propagación del Lovsan (aún más importante que el no haber actualizado sus sistemas con el parche publicado oportunamente).

Por otra parte, además del cortafuegos de Windows XP (y Server 2003), existen otras opciones, incluso gratuitas, como ZoneAlarm, Outpost, etc.

Si no existe este bloqueo de puertos (que es lo que hace el cortafuegos), cualquier atacante puede aprovecharse de los equipos vulnerables, sin ningún privilegio adicional, como ha quedado totalmente demostrado.

La recomendación de Microsoft es bloquear todos los puertos TCP/IP que no se utilicen. Por razones lógicas, la mayoría de las computadoras que se conecten en algún momento a Internet, deberían tener bloqueados los puertos 135, 139, 445, 593 o cualquier otro relacionado con el protocolo RPC (en el caso del Lovsan se agregan otros puertos específicos, pero es algo totalmente circunstancial relacionado con este gusano en particular).

Sencillamente, Microsoft afirma que RPC sobre TCP, no es algo que esté pensado para ser utilizado en un entorno potencialmente hostil como Internet. Para ello existen protocolos más seguros, como RPC sobre HTTP.

Otra cosa interesante sobre todo lo que se ha dicho sobre las vulnerabilidades RPC/DCOM, es que las mismas han sido probadas sobre Windows Me, Windows NT 4.0 Server, Windows NT 4.0 Terminal Server Edition, Windows 2000, Windows XP y Windows Server 2003.

Lo que poco se ha comentado, es que si bien Windows Me no es vulnerable, entornos como Windows 98 y 95 simplemente ya no reciben soporte técnico (Windows 98 desde el 30 de junio de 2003), y por lo tanto no se hicieron ni se harán pruebas oficiales para comprobar si están o no afectados, aunque por otra parte, los patrones de infección del Lovsan parecen indicar que estos productos son inmunes.

La recomendación por lo pronto, es actualizar lo antes posible su sistema con los parches mencionados más abajo, y fundamentalmente, cuidar la correcta instalación de un cortafuegos.

Respecto a las actualizaciones, la información disponible al momento actual, hace recomendable que se instalen (son archivos de poco más de un mega), aún cuando estén a punto de publicarse nuevos parches.

Por otra parte, a partir del 16 de agosto, el sitio de actualizaciones de Microsoft podría estar inaccesible, si las previsiones respecto a las acciones destructivas del Lovsan se cumplen como está indicado en su código.

NOTA: Utilice solo un cortafuegos al mismo tiempo. Sugerimos ZoneAlarm, sin embargo, Windows XP trae su propio cortafuegos (que posee algunas limitaciones). Si instala ZA, no active ICF (Internet Conexión Firewall) o viceversa.

Activar ICF en Windows XP (Internet Conexión Firewall)

Para activar ICF en Windows XP, siga estos pasos:

1. Seleccione Inicio, Panel de Control, Conexiones de Red e Internet, Conexiones de Red.

2. Pinche con el botón derecho del mouse sobre "Conexión de Red de Area Local" y seleccione Propiedades.

3. En la lengüeta "Avanzadas" tilde la opción "Proteger mi equipo y mi red limitando o impidiendo el acceso a él desde Internet".

4. Seleccione Aceptar, etc.

Instalar ZoneAlarm (todos los sistemas)

Para instalar y configurar ZoneAlarm, siga los pasos del siguiente artículo:

Cómo configurar Zone Alarm 3.x

http://www.vsantivirus.com/za.htm

Parches disponibles para esta vulnerabilidad (MS03-026):

10/set/03 - Han sido suplantados por los de la actualización MS03-039.

Ver:

MS03-039 Ejecución de código en servicio RPCSS (824146)

http://www.vsantivirus.com/vulms03-039.htm

Más información (en inglés):

http://www.microsoft.com/security/incident/blast.asp

Más información:

Preguntas frecuentes sobre el Lovsan (Blaster)

http://www.vsantivirus.com/faq-lovsan.htm

Vulnerabilidad RPC/DCOM: MS03-026

http://www.vsantivirus.com/vulms03-026-027-028.htm

Lovsan, Blaster o MSBlast. Una pesadilla anunciada

http://www.vsantivirus.com/ev12-08-03.htm

W32/Lovsan.A (Blaster). Utiliza la falla en RPC

http://www.vsantivirus.com/lovsan-a.htm

Ayudando a crear un gusano

http://www.vsantivirus.com/26-07-03.htm

Actualizaciones:

12/ago/03 (13.05) - Enlaces a los parches

12/ago/03 (14.20) - Enlaces a los parches

14/ago/03 (11.36) - Enlace al "misterioso" MS03-032 desaparece de MS

16/ago/03 (04.20) - Enlaces a los parches

11/set/03 - Enlace a actualización MS03-039

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.